Moltbot 深度技术研究报告

从对话式AI到行动型Agent的范式跃迁:

开源自托管平台的技术架构、安全风险与未来影响

GitHub 社区

技能生态

活跃贡献者

执行摘要

Moltbot(原Clawdbot)代表了人工智能交互模式的根本性范式跃迁,标志着从传统的对话式AI向行动型Agent的跨越。

其核心创新在于通过模块化架构实现深度系统集成,将大语言模型从"对话工具"转变为"行动执行者"。项目在2026年初因商标争议从Clawdbot更名为Moltbot,GitHub星标突破6万,成为Agentic AI领域的标杆。

技术创新

Gateway-Agent-Skills-Channels-Nodes五层架构,支持多模型、多平台消息接入和持久化自主运行

市场表现

61,500+ GitHub stars,350+贡献者,565+社区技能,成为开源AI项目现象级案例

安全挑战

广泛系统权限带来安全挑战,配置复杂性对普通用户存在门槛,需要平衡安全与易用性

关键洞察

- 范式转变:从"对话即信息"到"对话即操作",实现AI从被动响应到主动执行的跨越

- 架构创新:模块化设计支持Claude/GPT/Gemini/本地模型等多模型集成,以及WhatsApp/Telegram/Discord等多平台消息接入

- 安全风险:900+暴露实例显示配置复杂性代价,需要强化安全默认设置和用户教育

- 未来趋势:个人AI助手民主化,专用硬件需求激增,多Agent协作成为发展方向

核心定位与演进历程

产品定义与核心特征

从对话式AI到行动型Agent的范式转变

Moltbot代表了人工智能交互模式的根本性范式跃迁,标志着从传统的对话式AI(Conversational AI)向行动型Agent(Action-Oriented Agent)的跨越。与ChatGPT、Claude等传统大语言模型不同,Moltbot打破了"告知"层面的局限,通过深度系统集成实现了"对话即操作"(Conversation as Operation)的全新交互范式[2]。

观察-思考-行动循环

Moltbot采用经典的ReAct(Reasoning + Acting)框架,使AI能够解析自然语言指令,将其转化为可执行的操作序列[5]。

观察(Observation) → 思考(Thought) → 行动(Action) → 观察(Observation)...

"ChatGPT with hands"

创始人Peter Steinberger将其描述为"长了手的Claude"(Claude with hands) [126]——既保留了顶级大语言模型的推理能力,又赋予了直接操作数字世界的能力。

| 维度 | 传统对话式AI | 行动型Agent |

|---|---|---|

| 核心能力 | 文本生成、知识问答、建议提供 | 任务执行、系统操作、工作流编排 |

| 交互模式 | 用户提问→AI回答 | 用户意图→Agent规划→多步执行 |

| 系统集成 | 无(沙箱环境) | 深度(文件系统、终端、浏览器、API) |

| 运行方式 | 按需启动、会话隔离 | 持久守护、跨会话记忆、主动触达 |

| 数据驻留 | 云端 | 本地优先、用户可控 |

品牌演进与法律背景

更名历程:从Clawdbot到OpenClaw

Moltbot的品牌演进反映了开源项目在快速成长中面临的知识产权挑战。项目最初以Clawdbot之名发布,名称明显借鉴了Anthropic的Claude品牌[126]。

| 时间节点 | 品牌名称 | 触发因素 | 关键变化 |

|---|---|---|---|

| 2024年底 | Clawdbot | 项目创立 | 初始发布,快速积累社区关注 |

| 2026-01-27 | Moltbot | Anthropic商标争议 | 名称语义转向"蜕壳/进化",GitHub组织迁移 |

| 2026-01-30 | OpenClaw | 品牌统一性优化 | 最终定名,强调开源属性,安装域名更新 |

吉祥物Molty的设计理念

项目的视觉识别围绕吉祥物Molty——一只风格化的龙虾构建。龙虾蜕壳的生物学特性被巧妙转化为品牌叙事:持续进化、适应变化、在脆弱中保持韧性[2]。

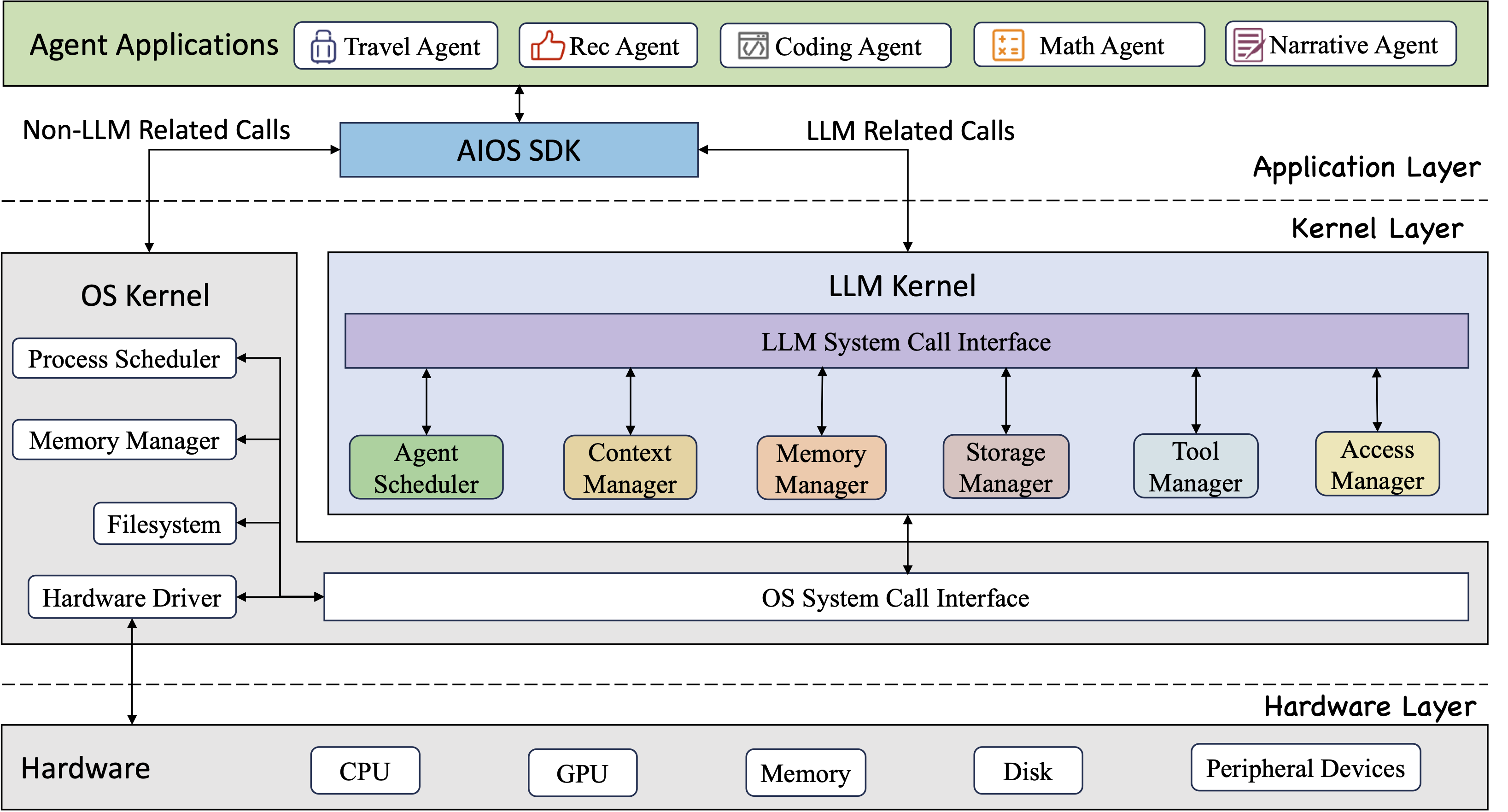

技术架构深度解析

分层系统架构

WhatsApp/Telegram/Discord/iMessage"] --> B["Gateway网关层

WebSocket服务器"] B --> C["Agent智能体层

ReAct循环"] C --> D["Skills技能层

模块化能力"] C --> E["Nodes节点层

设备能力抽象"] D --> F["文件系统操作"] D --> G["终端命令执行"] D --> H["浏览器自动化"] D --> I["API调用集成"] E --> J["移动设备传感器"] E --> K["桌面系统通知"] style A fill:#f8f9fa,stroke:#2d3748,stroke-width:2px,color:#2d3748 style B fill:#ebf8ff,stroke:#3182ce,stroke-width:2px,color:#2d3748 style C fill:#fffaf0,stroke:#d69e2e,stroke-width:2px,color:#2d3748 style D fill:#f0fff4,stroke:#38a169,stroke-width:2px,color:#2d3748 style E fill:#f7fafc,stroke:#4a5568,stroke-width:2px,color:#2d3748 style F fill:#ffffff,stroke:#718096,stroke-width:2px,color:#2d3748 style G fill:#ffffff,stroke:#718096,stroke-width:2px,color:#2d3748 style H fill:#ffffff,stroke:#718096,stroke-width:2px,color:#2d3748 style I fill:#ffffff,stroke:#718096,stroke-width:2px,color:#2d3748 style J fill:#ffffff,stroke:#718096,stroke-width:2px,color:#2d3748 style K fill:#ffffff,stroke:#718096,stroke-width:2px,color:#2d3748

五层架构详解

Gateway(网关层)

中央控制平面,基于Node.js 22+,默认监听localhost:18789,负责消息路由、会话管理、权限验证

Agent(智能体层)

认知核心,基于@marizechner/pi-agent-core框架,遵循ReAct循环进行推理和决策

Skills(技能层)

模块化能力扩展,通过SKILL.md定义,支持Markdown+YAML元数据格式

Channels(通道层)

多平台消息接入,支持WhatsApp、Telegram、Discord、Slack、iMessage等

Nodes(节点层)

设备能力抽象,通过加密通道与Gateway通信,暴露摄像头、麦克风、GPS等硬件功能

技术实现特点

- 单一长运行进程设计

- 默认拒绝安全策略

- 热更新支持

- 配置复杂性安全挑战

Agent核心推理机制

观察-思考-行动循环

Moltbot Agent的核心运行模式建立在ReAct(Reasoning and Acting)框架之上,这一架构由普林斯顿大学Yao等人于2022年提出,被证明在工具使用任务上显著优于单纯的链式思考[5]。

循环终止条件

断点续传机制

对于长时间运行的任务,Moltbot支持"断点续传"机制——循环状态可以序列化保存,在系统重启后恢复执行[51]。

Moltbot优化特性

设计哲学:LLM与工具的解耦——LLM仅负责"思考"(决策),Tools负责"行动"(执行),执行结果作为"观察"反馈给LLM,形成闭环。

AI模型集成体系

多提供商支持架构

Moltbot的模型集成体系采用"模型无关"(Model-Agnostic)设计,通过抽象层统一对接多种大语言模型提供商。

推荐本地模型

- • Meta Llama 3.3 70B. ��通用能力)✅

- • 阿里巴巴Qwen 2.5 Coder 32B. ��代码场景)✅

- • 智谱AI GLM-4.7-Flash(工具调用优化)

配置机制

交互式配置向导

`moltbot onboard`命令,TUI向导逐步引导,适合新手用户

配置文件驱动

`~/.moltbot/moltbot.json`,生产环境标准实践

环境变量管理

敏感信息通过${ENV_VAR_NAME}语法引用,避免硬编码

成本优化机制

- • 令牌用量追踪与预算告警

- • 智能缓存(60%+命中率)

- • 上下文压缩与摘要

- • 缓存读取折扣利用

部署与运行模式

本地部署模式

| 操作系统 | 最低要求 | 安装方式 |

|---|---|---|

| macOS | 13+ (Ventura) | curl安装脚本或Homebrew |

| Linux | Ubuntu 22.04/Debian 12+ | curl安装脚本或npm全局安装 |

| Windows | WSL2 with Ubuntu | PowerShell install.ps1 |

专用硬件趋势

社区实践中涌现出"专用AI设备"部署模式,核心价值在于"永远在线"(always-on) [213]。

Mac Mini方案

- • 成本:$599起(M4/16GB)

- • 功耗:<10W< /li>

- • 优势:Apple Silicon统一内存

Raspberry Pi方案

- • 成本:$120起(Pi 5/8GB套件)

- • 功耗:5-15W

- • 优势:极致成本、ARM生态

云原生部署

Docker容器

环境隔离、快速迁移

VPS云服务器

远程访问、团队协作

Kubernetes

企业级高可用、多租户

安全暴露方案对比

实际应用案例与场景

个人生产力自动化

日程与邮件智能管理

Moltbot在个人信息管理(PIM)领域展现了显著的效率提升潜力,将传统需要手动操作的日程协调、邮件处理任务转化为自然语言指令即可完成的智能服务。

日历冲突自动协调

用户指令:"下周三下午帮我约个会和Sarah,避开我已有日程,优先她上午的时间"

Agent执行流程:查询空闲时段 → 识别共同时间窗口 → 考虑时区差异 → 生成会议邀请草稿 → 用户确认后发送

对于复杂的协调场景(多人会议、会议室预订、备选时间提案),Moltbot可执行多轮交互,逐步收敛至可行方案[45]。

邮件智能处理功能

按优先级和类别自动标记邮件

生成未读邮件要点摘要

基于简短指令生成完整回复

特定类型邮件规则自动响应

会议准备与跟进

体现了主动能力的价值:

- • 会议前15分钟自动发送议程、参会者背景

- • 会议结束后自动生成待办事项

- • 跟踪完成状态,截止日期前提醒

真实案例:旅行规划与执行

从模糊意图到完整落地

用户指令:"五一去京都,预算1万,喜欢寺庙和咖啡"

Agent执行:研究目的地 → 推荐航班酒店 → 比较价格 → 生成行程单 → 预订餐厅活动 → 实时行程调整

极端案例

当在线预订失败时,Agent自主获取语音软件并致电完成预订——这一系列操作并非预编程的固定流程,而是基于目标即兴规划的动态行为[1]。

开发者与专业场景

代码辅助与开发工作流

Moltbot在开发者工具链中的定位是"增强型终端"——保留命令行的精确性,叠加自然语言的表达力。与Claude Code、Cursor等AI编程助手的区别在于:Moltbot是"编排层"而非"执行层"。

典型工作流示例

浏览器自动化能力

基于Playwright/Puppeteer的浏览器自动化是Moltbot的标志性能力,支持数据提取、表单操作、视觉验证等场景。

| 场景 | 典型任务 | 技术实现 |

|---|---|---|

| 数据提取 | 竞品价格监控、招聘信息聚合 | Playwright抓取 + 结构化提取 |

| 表单操作 | 批量申请、报表提交、发票处理 | 自动填充 + 验证码处理 |

| 视觉验证 | UI回归测试、设计稿比对 | 截图 + 像素级/感知哈希比对 |

| 会话保持 | 需要登录状态的长期任务 | Cookie持久化、自动刷新机制 |

鲁棒性挑战与应对

小型团队与商业应用

客户支持与运营自动化

为中小企业提供低成本的客户支持解决方案,相比Zendesk/Intercom的优势:

- 数据完全自有,不离开服务器

- 高度可定制,任意修改处理逻辑

- 成本可控,仅LLM调用费用

营销内容生成与发布

内容营销工作流的自动化,支持多平台内容适配和发布调度:

自动改写为Twitter、LinkedIn、Instagram等不同格式

根据最优发布时间自动安排,监控互动数据

财务与发票处理

自动化财务相关工作流,提升效率和准确性:

- • 发票提取和录入

- • 费用报告整合

- • 付款提醒监控

金融操作的自主授权放大了潜在损失。安全研究明确将"自主金融操作"列为高风险场景[26]。

安全风险与隐私保护

架构层面的固有风险

深度系统权限:理想的攻击目标

Moltbot的核心能力建立在广泛的系统权限之上,这构成了其最大的安全负债。成功入侵即可获得对受害者数字生活的完全控制。

创始人Steinberger坦承这一设计是"辣的"(spicy),建议用户充分理解风险后再授予权限[257]。

权限类别与风险分析

文件系统权限

Shell执行权限

浏览器控制权限

持久化守护进程风险

时间维度攻击窗口

延迟放大效应

攻击效果的延迟放大——恶意指令可植入长期记忆,在数周后才被触发执行,绕过即时的安全监控[31]。

已证实的安全事件

大规模配置泄露事件

2026年1月中下旬,安全社区对Moltbot暴露问题进行了系统性研究。Dvuln公司创始人Jamieson O'Reilly的Shodan扫描识别出超过900个在18789端口暴露的Gateway实例 [32]。

根本原因

反向代理配置的默认不安全设置——trustedProxies默认为空数组,系统忽略X-Forwarded-For请求头,将所有代理流量误判为本地可信请求[27]。

泄露的敏感信息

社会工程与钓鱼攻击

更名风波期间(Clawdbot→Mawbot→OpenClaw),恶意行为者利用品牌混淆实施诈骗:

由于项目本身开源无代币,任何代币相关声明均为欺诈[104]。

提示注入攻击风险

Moltbot的渠道接入特性使其暴露于提示注入攻击——攻击者通过精心构造的消息内容,覆盖系统提示词或诱导非授权操作。

攻击向量示例

威胁模型与攻击向量

常见攻击向量

高级持续性威胁(APT)

供应链污染攻击路径

防御依赖

隐私保护机制

数据本地驻留原则

Moltbot的隐私设计原则是将数据控制在用户设备边界内,默认不上传用户数据。

| 数据类型 | 存储位置 | 用户控制 |

|---|---|---|

| 聊天记录 | 本地SQLite数据库 | 可导出、删除、加密 |

| 配置文件 | 本地JSON/YAML文件 | 完全控制内容 |

| 任务数据 | 内存/临时文件 | 可选择本地模型完全避免 |

| Skills代码 | 本地npm缓存 | 可审计、固定版本 |

| 日志文件 | 本地轮转日志 | 显式opt-in上传调试 |

模型选择自主权

访问控制与审计

配对码访问控制

未知联系人自动拦截机制:

日志与审计

操作可追溯性设计:

行业影响与未来趋势

技术范式演进

从反应式到主动式AI:Agentic AI的里程碑

Moltbot的崛起标志着AI交互模式的根本性转变:从"用户提问-AI回答"的被动模式,向"AI监控-条件触发-自主行动"的主动模式演进。这一转变的技术基础是大语言模型工具调用能力的成熟,但产品化实现需要更多——可靠的长期运行架构、精细的权限管理、多平台集成能力、以及用户信任的建立[257]。

历史地位类比

Moltbot在这一演进中的历史地位,可与2007年的iPhone类比:并非首创智能手机概念,但通过卓越的产品化将技术可能性转化为大众可及的现实。后续竞争者都将以Moltbot建立的用户预期为基准:7×24可用、自然语言交互、端到端任务完成、本地优先选项。

个人OS化趋势

Moltbot的愿景超越了对现有应用的增强,指向一种更为激进的界面范式:以统一对话界面取代碎片化应用矩阵,使AI代理成为个人数字生活的"操作系统"[265]。

核心洞察

当前用户需要在数十个独立应用之间切换以完成日常任务,而Moltbot的技能系统允许单一代理跨平台整合这些能力。

数据主权运动

Moltbot的成功反映了更广泛的技术趋势——数据主权(Data Sovereignty)意识的觉醒[248]。

市场竞争格局

| 产品/方案 | 架构模式 | 数据驻留 | 定制能力 | 目标用户 |

|---|---|---|---|---|

| Moltbot | 开源自托管 | 完全本地可控 | 极高(代码级) | 技术用户、隐私敏感者 |

| OpenAI Operator | 云服务 | OpenAI云端 | 低(预设任务类型) | ChatGPT重度用户 |

| Google Project Astra | 端云混合 | Google生态 | 中等(系统级集成) | Android生态用户 |

| Anthropic Computer Use | 云服务 | Anthropic云端 | 中等(API参数) | 企业自动化场景 |

| Microsoft Copilot Studio | 企业云服务 | Microsoft 365云端 | 中等(低代码) | 企业IT部门 |

结构性差异分析

科技巨头路线

- 云原生架构,强调生态锁定

- 渐进式功能释放,稳定可靠

- 订阅制商业模式,企业级服务

Moltbot路线

- 本地优先,强调开放互操作

- 快速迭代实验,社区驱动创新

- 开源模式,代码级定制能力

这两种路线可能长期共存,服务于不同风险偏好和价值偏好的用户群体[265]。

社会经济影响

个人助理民主化

将曾经仅高管和富裕阶层可负担的个人助理服务,转化为技术爱好者和普通用户可获取的数字能力。

劳动力市场重构

"数字员工"(Digital Employees)的新型劳动力形态正在兴起:

硬件市场涟漪效应

专用硬件配置需求激增:

16GB,本地70B模型 + 多并发

8GB,API代理网关 + 轻量任务

x86兼容性、扩展性强

监管与治理挑战

2026-2027发展预测

技术成熟度

多Agent协作

多模态扩展

情感计算

关键成功因素与风险

安全性与易用性平衡

核心张力在于安全性和易用性的平衡。当前设计优先安全性和控制能力,代价是显著的技术门槛。

参考成功案例

- • 1Password:安全最佳实践嵌入默认流程

- • Tailscale:零配置VPN,用户"不知不觉地安全"

- • 使安全成为用户体验的无感部分

社区治理与商业化

需要制度化的治理演进,平衡开源社区与商业可持续发展:

技术伦理与用户信任

透明性和可审计性是差异化优势,需要持续维护:

评估与建议框架

适用性评估

适合场景

技术能力要求

- 熟悉命令行操作和API管理

- 具备基础网络配置知识

- 愿意花时间学习和配置

成本效益分析

- 时薪较高,任务可自动化

- 时间弹性低,需要7×24可用

- 重复性任务占比较高

风险承受能力

- 个人实验或非敏感数据场景

- 可接受偶发中断和中断风险

- 重视数据控制和隐私保护

不适合场景

技术门槛限制

- 追求即开即用,无技术背景

- 不愿学习命令行和网络配置

- 需要完善的技术支持体系

成本效益不匹配

- 时薪较低,自动化收益有限

- 任务高度创意性,难以标准化

- 时间充裕,不依赖自动化

高风险敏感场景

- 企业核心系统,监管严格

- 声誉敏感,无法承受安全事件

- 合规要求高,需要官方支持

替代方案建议

部署决策矩阵

| 用户类型 | 推荐路径 | 硬件/服务 | 关键配置 |

|---|---|---|---|

| 尝鲜探索者 | 本地笔记本,按需启动 | 现有设备 | 默认安全设置,熟悉后再扩展 |

| 日常依赖者 | 专用设备,7×24运行 | Mac Mini M4/Raspberry Pi 5 | Tailscale组网,定时任务,UPS保障 |

| 隐私优先者 | 本地模型为主,离线运行 | 64GB+内存,GPU加速 | Ollama/vLLM优化,量化模型选择 |

| 多平台用户 | 云实例+本地混合 | 轻量VPS(2核4G. ��✅ | Cloudflare Tunnel,地域优化 |

| 小型团队 | 共享实例→多租户隔离 | Docker Compose/Kubernetes | 身份管理、审计日志、备份策略 |

| 企业规模 | 定制化企业发行版 | 私有云或托管服务 | SSO集成、合规认证、SLA保障 |

部署关键考量

安全优先策略

- 始终使用Tailscale或Cloudflare Tunnel,避免公网暴露

- 使用外部密钥管理,定期轮换API密钥和凭证

- 考虑Docker容器化部署,实现环境隔离和快速恢复

性能优化要点

- 根据模型大小选择合适内存配置(70B模型建议32GB+)

- 定期清理和优化本地数据库存储

- 配置合理的技能白名单,避免资源浪费